Inhalte

Studienziele, Zielgruppe & Curriculum

Mit unseren Inhalten werden Sie zum hoch qualifizierten Spezialisten an der Schnittstelle von Recht und Informationstechnik, der interdisziplinär Projekte und Fragestellungen in Folge von Cyberdelikten bearbeiten kann. Sie lernen hochaktuelles Fachwissen, womit ein praxisorientierter Kompetenzaufbau.

Der berufsbegleitende Master wurde erstmals im Wintersemester 2010/11 angeboten und ist seitdem einer der erfolgreichsten Weiterbildungsstudiengänge in diesem Themenbereich. Das Ziel des Studienganges ist es, Sie in die Lage zu versetzen, forensische Methoden, Prozesse und Werkzeuge kritisch zu hinterfragen, zu verstehen und anzuwenden. Mit unseren qualitativ hochwertigen Modulen lernen Sie bei uns einmaliges Spezialwissen.

Digitale Forensik

Damit Straftaten im Cyberspace wirksam verfolgt werden können, müssen die oft schwer nachvollziehbaren Spuren auf digitalen Geräten bis zur Quelle nachverfolgt und so gesichert werden, dass sie auch als Beweismittel in einem Strafverfahren vor Gericht eingesetzt werden können. Die wissenschaftlich-methodischen Grundlagen dafür bilden den Kern der Digitalen Forensik. Die Digitale Forensik, häufig auch als Computerforensik oder IT-Forensik bezeichnet, wird überall dort eingesetzt, wo digitale Daten Ziel, Mittel oder Katalysator eines Strafdeliktes sind. IT-Forensik entwickelt sich immer weiter und das Anwendungsgebiet wird immer größer.

Versetzen Sie sich in die Rolle eines Hackers! Lassen Sie sich zum Digitalen Forensiker ausbilden.

Ausrichtung

Dabei richtet sich der Studiengang auch an Personen ohne Informatik-Erststudium. Das erste Semester wurde speziell konzipiert, um Studierenden ohne tiefgreifende Informatikkenntnisse eine fundierte Basis für die späteren Module bereitzustellen.

Als erfolgreicher Absolvent können Sie im komplexen Umfeld der Cyberkriminalität Sicherheitsvorfälle kriminaltechnisch aufbereiten, forensische Untersuchungen mit wissenschaftlichem Know-how durchführen und diese vor Gericht vertreten.

Auf den Punkt gebracht bestehen die Studienziele des Masterstudiengangs Digitale Forensik hauptsächlich aus der Vermittlung folgender profunder Kenntnisse und Fertigkeiten:

-

Umfassendes technisches IT-Wissen inklusive detailliertem Know-how über Computer und Netzwerke.

-

Genaue Methodenkenntnis der Digitalen Forensik inklusive spezifischer Vorgehensweisen bei der Identifikation, Sicherung und Analyse aller Arten digitaler Beweismittel.

-

Juristische Grundlagen, sodass Sie sich später in der Berufspraxis der möglichen rechtlichen Konsequenzen ihres Handelns bewusst sind.

-

Viel Praxiserfahrung, um Ihnen nach dem Studium eine schnelle Einarbeitung in die praktische Berufstätigkeit zu ermöglichen.

Grundsätzlich müssen Sie während des Studiums auf der einen Seite ein Verständnis dafür entwickeln, wie sich die verschiedenen forensischen Wissenschaften gegenseitig beeinflussen und welche ermittlungstechnische Reihenfolge dadurch bedingt ist.

Wichtig ist auf der anderen Seite für die spätere Berufspraxis auch, sich in diesem hochsensiblen Gebiet immer wieder mit Fragen der persönlichen Ethik, Moral und Professionalität auseinanderzusetzen, da Integrität und Glaubwürdigkeit essenzielle Voraussetzungen für die Tätigkeit als Experte für Digitale Forensik sind.

Die digitale Forensik findet – neben der Aufarbeitung von Vorfällen im Bereich der Computerkriminalität – auch noch in weiteren Gebieten Anwendung, zum Beispiel, um geschlossene Systeme zu überprüfen oder Fehlfunktionen aufzuspüren.

Der Masterstudiengang Digitale Forensik richtet sich an Beschäftigte der polizeilichen Strafverfolgung und Strafverteidigung, der Staatsanwaltschaften, der Steuerfahndung sowie an Zoll- und Einwanderungsbehörden, Sachverständigenbüros, IT-Unternehmen, Wirtschaftsprüfungsgesellschaften, Banken und Sicherheitsconsulting. Wenn Sie beispielsweise als Sicherheitsbeauftragter, Systemadministrator, IT-Vorfallsbehandler, Revisor, Sicherheitsberater, Ermittler oder Gutachter arbeiten und ein entsprechendes Erststudium absolviert haben, dann haben Sie die Basis für eine zukünftige Tätigkeit als Ermittlungs-Experte für Digitale Forensik schon geschaffen und erfüllen die Grundvoraussetzungen für den Masterstudiengang.

Durch unser Fernstudiengangkonzept und unsere E-Learning-Angebote, müssen unsere Studierenden nicht vor Ort sein und somit haben wir Teilnehmer aus dem kompletten Bundesgebiet, der Schweiz und Österreich.

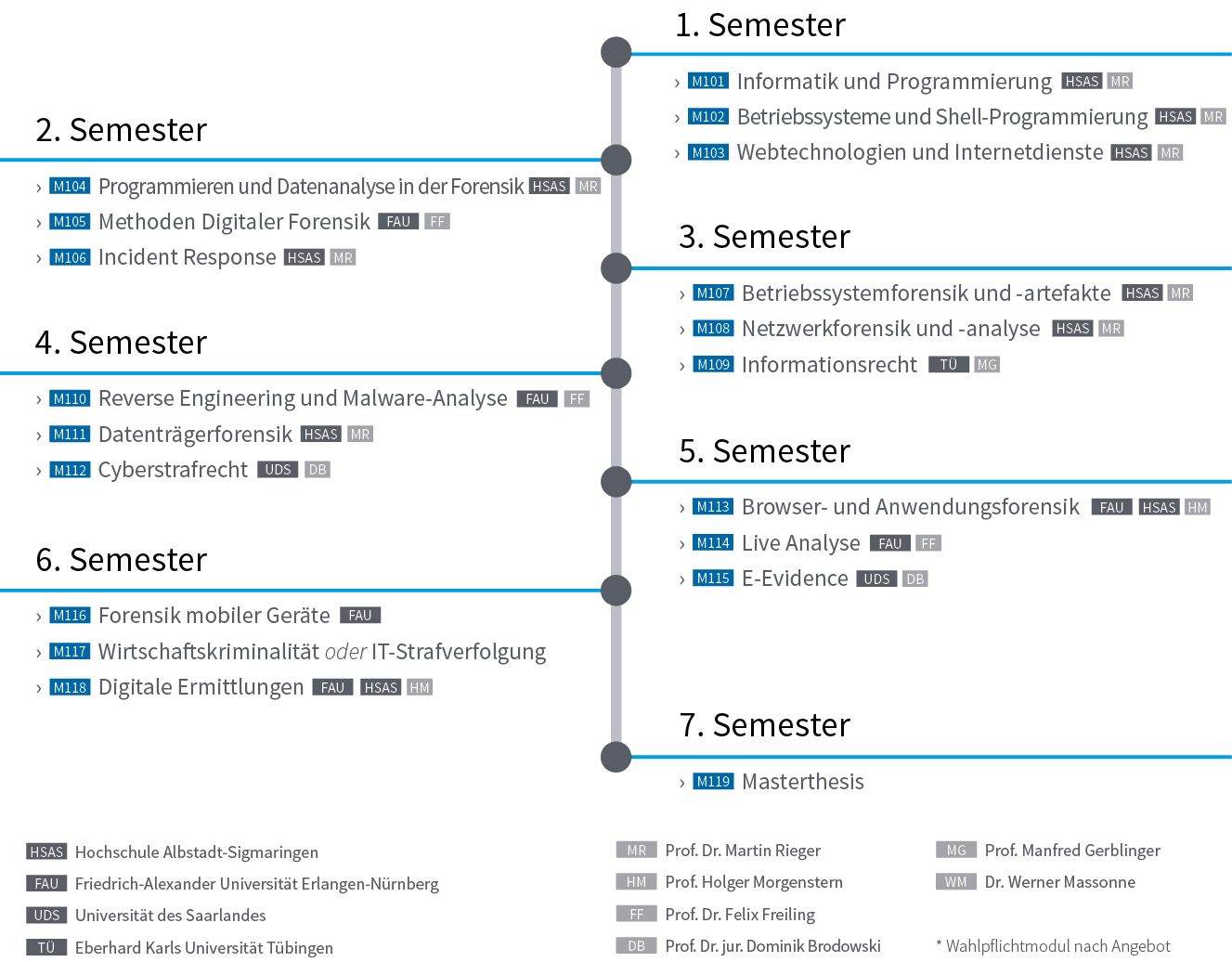

Curriculum - Neue Version 2023

Unser Masterstudiengang Digitale Forensik bildet Sie zum hoch qualifizierten Spezialisten an der Schnittstelle von Recht und Informationstechnik aus, der interdisziplinär Projekte und Fragestellungen in Folge von Cyberdelikten bearbeiten kann. Im Studium wird von hochkarätigen Dozenten aus Wirtschaft, Informatik, Recht, Verwaltung und Forschung fundiertes Wissen der Computer-, Rechts- und Wirtschaftswissenschaften vermittelt, das Sie später sowohl in Theorie als auch in Praxis als digital forensischer Experte auszeichnet.

Überarbeitetes Curriculum 2023

Gemeinsam mit Vertretern von Ermittlungsbehörden und Leitern von Abteilungen für digitale Forensik verschiedener Unternehmen wurde ein neues Curriculum entwickelt, das 2023 erstmals angeboten wird.